|

4 Защита от угроз

4.1 Рекомендации производителей технических средств охраны по защите от

угроз из сети Интернет

Производители технических средств охраны, за исключением СПИ «Ахтуба»,

рекомендуют обычную для небольших компьютерных сетей защиту при

подключении ЛВС ПЦО к сети Интернет. Из особенных требований можно

выделить:

- использование межсетевых экранов;

- применение трансляции сетевых адресов (NAT);

- организация резервного канала для подключения к хосту в случае выхода

из строя основного канала;

- организация третьего – аварийного канала для подключения ПЦН к

Интернету в случае выхода из строя основного и резервного канала.

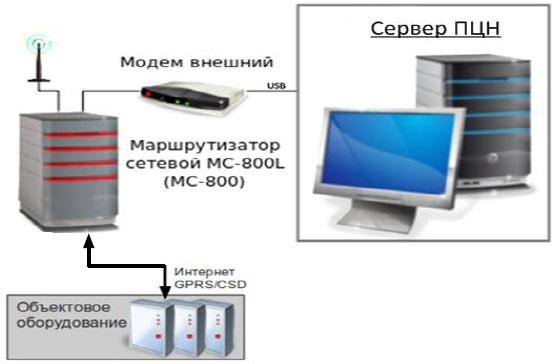

4.1.1 Особенности ПЦН СПИ «Ахтуба»

ПЦН СПИ «Ахтуба» имеет особенность, заключающуюся в том, что серверы и

рабочие станции ПЦН, содержащие базы данных об объектах: ФИО абонентов,

их адреса, телефонные номера, режимы охраны объектов, не имеют выхода во

внешние сети. Выход во внешние сети осуществляется через маршрутизатор

сетевой МС-800, выполняющий роль устройства оконечного пультового (рис.

4.1). МС-800 подключается к серверам через физическую линию, по которой

передаются данные в специальном формате. Во избежание угрозы

проникновения рекомендуется не подключать серверы и рабочие станции СПИ

«Ахтуба» к другим компьютерам ПЦО.

Рисунок 4.1.

На МС-800 установлена ОС Linux. На нем нет открытых портов для

общеизвестных приложений: HTTP, FTP, Telnet и т. п.

Порт, открываемый для UDP соединения с УОО, задается из диапазона от

5000 до 32000.

МС-800 должны иметь статические IP адреса. УОО могут иметь как

статические, так и динамические адреса. Так, при работе в сетях VPN

операторы сотовой связи в основном предоставляют статические адреса, при

работе через Интернет – динамические адреса с преобразованием NATP.

Трафик между УОО и МС-800 зашифрован в соответствии с требованиями ГОСТ

28147. Длина ключа 256 бит. Каждое УОО имеет уникальный идентификатор

(защита от подмены).

Поскольку серверы СПИ «Ахтуба» не подключаются к внешним сетям,

собственное ПО для защиты от сетевых угроз не разрабатывалось. Для

защиты от вирусов, которые могут попасть в компьютер через внешние

носители (чаще всего флэш накопители) рекомендуется устанавливать на

компьютеры ПЦН стандартные антивирусные средства.

Далее

>>> |