| Нормативная документация | |||||

|

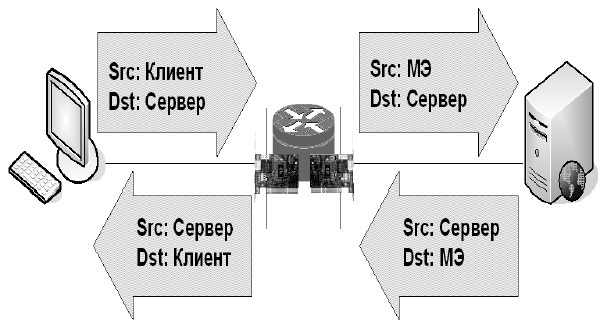

Методические рекомендации Р 78.36.045-2014 Защита локальных вычислительных сетей пунктов централизованной охраны при использовании глобальной сети Интернет для передачи данных между объектовым и пультовым оборудованием СПИ Содержание 1 Термины и сокращения 2 Введение 3 Угрозы при использовании глобальной сети Интернет в качестве среды передачи данных 3.1 Источники угроз в ЛВС ПЦО 3.2 Уязвимости протоколов сетевого взаимодействия 3.3 Общая характеристика уязвимостей прикладного программного обеспечения 3.4 Общая характеристика угроз безопасности ЛВС ПЦО, реализуемых с использованием протоколов межсетевого взаимодействия 3.5 Общая характеристика угроз программно-математических воздействий 4 Защита от угроз 4.1 Рекомендации производителей технических средств охраны по защите от угроз из сети Интернет 4.2 Защита от угроз при помощи межсетевых экранов 4.2.1 Понятие межсетевого экрана 4.2.2 Компоненты межсетевого экрана 4.2.3 Политика межсетевого экранирования 4.2.4 Применение технологии трансляции сетевых адресов 5 Выбор маршрутизатора 6 Типовые схемы защиты ЛВС ПЦО 6.1 Типовая схема для количества охраняемых объектов до 100 6.2 Типовая схема для количества охраняемых объектов от 100 до 1000 6.3 Типовая схема для количества охраняемых объектов более 1000 7 Пароль для маршрутизаторов 8 Заключение Приложение А. Пример программирования межсетевого экрана на основе маршрутизатора Cisco А.1 Пользовательский интерфейс маршрутизатора и режимы А.1.1 Команды и процесс программирования маршрутизатора А.1.2 Пользовательский режим А.1.3 Привилегированный режим А.1.4 Команда помощи help А.1.5 Редактирование А.2 Вывод информации о конфигурации маршрутизатора А.2.1 Компоненты, участвующие в конфигурировании маршрутизатора А.2.2 Режим работы маршрутизатора А.2.3 Применение форм команды show для исследования состояния маршрутизатора А.3 Запуск маршрутизатора и его начальное конфигурирование А.3.1 Последовательность запуска А.3.2 Команды запуска А.3.3 Диалог конфигурирования системы А.3.4 Начальная установка глобальных параметров А.3.5 Начальная установка параметров интерфейсов А.3.6 Сценарий начальной установки и его использование А.4 Конфигурирование маршрутизаторов А.4.1 Конфигурирование IP-адресов интерфейсов маршрутизатора А.4.1.1 Процессы, используемые для конфигурирования IP-адресов, в том числе логические сетевые адреса и сетевые маски А.4.1.2 Конфигурирование сервера имен А.4.1.3 Команды вывода на экран А.4.1.4 Верификация IP-адресов с использованием команд telnet, ping, trace А.4.2 Конфигурирование маршрутизатора и протоколы маршрутизации RIP и IGRP А.4.2.1 Режим начального конфигурирования маршрутизатора — режим начальной установки А.4.2.2 Команды статической маршрутизации А.4.3 Списки управления доступом (ACL) А.4.3.1 Обзор списков управления доступом А.4.3.2 Важность порядка директив при создании списков управления доступом А.4.3.3 Использование списков управления доступом А.4.3.4 Как работают списки управления доступом А.4.3.5 Конфигурирование списков управления доступом А.4.3.6 Группировка списков по интерфейсам А.4.3.7 Назначение номера списку управления доступом А.4.3.8 Использование битов шаблона маски А.4.3.9 Использование шаблона any А.4.3.10 Использование шаблона host А.4.3.11 Стандартные списки управления доступом А.4.3.12 Примеры стандартных списков управления доступом А.4.3.13 Расширенные списки управления доступом А.4.3.14 Использование именованных списков управления доступом А.4.3.15 Использование списков управления доступом с протоколами А.4.3.16 Размещение списков управления доступом А.4.3.17 Использование списков управления доступом с брандмауэрами А.4.3.18 Настройка архитектуры брандмауэров А.4.3.19 Проверка правильности установки списков управления доступом Приложение В. Пример настройки маршрутизатора Mikrotik В.1 Подключение при помощи программы Winbox В.2 Начальные настройки В.3 Конфигурация интерфейсов В.4 Настройка WAN интерфейса В.5 Настройка локальной сети В.6 Настройка NAT Приложение С. Марки оборудования для защиты ЛВС ПЦО Литература

|

|

||||

| | Главная | Законы | ГОСТ | РД | Требования | Пособия | Рекомендации | Перечни | | |||||

|

books on zlibrary |

|||||