|

А.4.3.16 Размещение списков управления доступом

Как было описано ранее, списки управления доступом используются для

контроля потоков данных путем фильтрации пакетов и уничтожения

нежелательных потоков. От того, где размещен список, зависит

эффективность его применения. Потоки данных, которым отказывается в

доступе, и источник которых находится на большом удалении от

маршрутизатора, не должны использовать сетевые ресурсы на пути к нему.

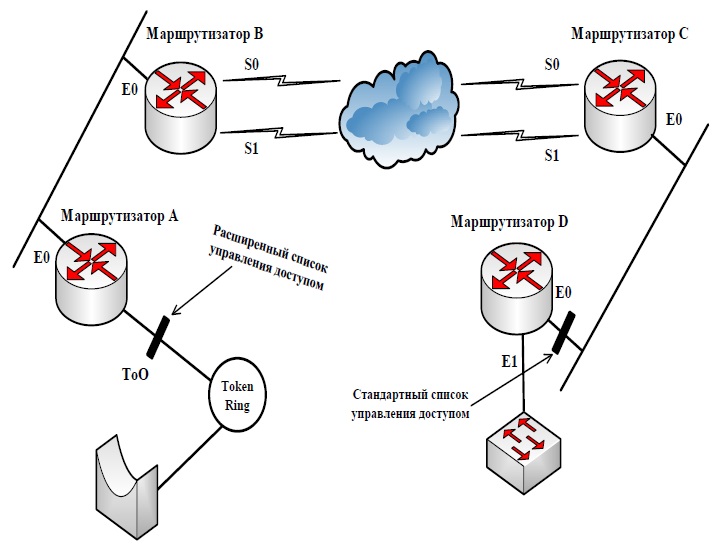

Предположим, что цель организации состоит в том, чтобы отказать в

доступе Telnet- и FTP-потокам к порту Е1

маршрутизатора D коммутируемой локальной сети Ethernet на

порте Е1 маршрутизатора А, как показано на рис. А.13. В то

же самое время, все остальные потоки данных должны проходить

беспрепятственно. Добиться поставленной цели можно несколькими

способами.

Рекомендуется подход, связанный с использованием расширенного списка

управления доступом, который выполняет проверку как адреса источника,

так и адреса получателя. Расширенный список следует расположить на

маршрутизаторе А. Тогда пакеты не проходят по Ethernet-сети

маршрутизатора А через последовательные интерфейсы

маршрутизаторов В и С и не поступают на маршрутизатор D.

Потокам данных с различными адресами источника и получателя попрежнему

предоставляется доступ к портам маршрутизаторов.

Рекомендуется размещать список управления доступом как можно ближе к

источнику данных, которым отказывается в доступе. Стандартные списки не

проверяют адрес получателя, поэтому стандартный список необходимо

размещать как можно ближе пункту назначения. Например, как показано на

рис. А.13, для предотвращения передачи данных с маршрутизатора А

стандартный или расширенный список следует разместить на интерфейсе

Е0 маршрутизатора D.

Рис. А.13. Стандартные списки управления доступом следует размещать

как можно ближе к пункту назначения, а расширенные — по возможности

ближе к источнику

Далее

>>> |